כיצד קריפטוגרפיה קוונטית משנה את אבטחת המידע

הבסיס הפיזיקלי של קריפטוגרפיה קוונטית

קריפטוגרפיה קוונטית מבוססת על עקרונות הפיזיקה הקוונטית, ובפרט על תכונות ייחודיות של חלקיקים תת-אטומיים כמו פוטונים. בניגוד למערכות קלאסיות, שבהן ניתן למדוד ערכים פיזיקליים מבלי להשפיע עליהם, בעולמה של מכניקת הקוונטים עצם תהליך המדידה משנה את מצב החלקיק הנמדד. תופעה זו, המכונה "עקרון אי-הוודאות של הייזנברג", מהווה את הליבה של יכולות ההגנת המידע של קריפטוגרפיה קוונטית.

באמצעות תופעת השזירה הקוונטית (Quantum Entanglement), ניתן ליצור פוטונים המשפיעים זה על זה באופן מידי, גם אם הם רחוקים זה מזה מרחק רב. עיקרון זה מאפשר יצירת מפתחות הצפנה דינמיים שאינם ניתנים להעתקה או לניחוש, שכן כל ניסיון ליירט את המידע גורם לשינוי במדידה ומייד התרעה על ניסיון תקיפה. בכך, נוצר מנגנון אמין במיוחד בתחום האבטחת סייבר, שבו עצם הפעולה של ניסיון ריגול חשאית או גניבת מידע גורמת לגילוי מיידי של ההפרה.

יתרון מרכזי נוסף הוא ההתבססות על יחידות הקצאת מידע קוונטיות – קיוביטים. בניגוד לביטים בינאריים, הקיוביטים יכולים להימצא במצב של סופרפוזיציה – כלומר כמה מצבים בו זמנית. זה מאפשר להעביר כמות גדולה של מידע בצורה בטוחה, תוך שימוש בקונספטים מתקדמים של הצפנה קוונטית שמותאמים לתנאים המורכבים של העולם הדיגיטלי.

הבסיס הפיזיקלי של קריפטוגרפיה קוונטית אינו תאורטי בלבד – הוא מודד בשטח הלכה למעשה באמצעות מערכות תקשורת ניסיוניות, כמו קווי סיבים אופטיים קוונטיים ולוויינים ייעודיים. העקרונות המדעיים הללו מניחים את יסודותיה של מהפכה בבניית מערכות הצפנה עתידיות, שהן חסינות לא רק בפני האיומים כיום, אלא גם בפני איומים שעדיין לא נולדו.

יתרונות קריפטוגרפיה קוונטית על פני שיטות קלאסיות

אחד היתרונות הבולטים של קריפטוגרפיה קוונטית טמון ביכולתה להציע רמה של הגנת מידע אשר אינה ניתנת להשגה באמצעים קלאסיים, גם כאשר אלה מבוססים על האלגוריתמים הקריפטוגרפיים החזקים ביותר הקיימים כיום. בעוד שבקריפטוגרפיה קלאסית האבטחה מבוססת על בעיות מתמטיות שנחשבות לקשות לפענוח (כמו פירוק לגורמים של מספרים ראשוניים גדולים), בקריפטוגרפיה קוונטית היתרון נובע ממגבלות פיסיקליות בסיסיות של תורת הקוונטים – כלומר, אין מדובר בבעיה חישובית קשה, אלא במגבלה טבעית שאינה ניתנת לעקיפה.

העקרון החשוב ביותר שתורם ליתרון זה הוא אי-אפשרות שכפול של מצב קוונטי – תכונה מכונה "No Cloning Theorem". משמעות הדבר שכל ניסיון להעתיק מידע מוצפן שנמצא במצב קוונטי מוביל לשינויים בגוף המידע עצמו, מה שגורם לחשיפת הפעולה. בהתאם לכך, בכל פעם שתוקף מנסה להאזין או ליירט את העברת המידע, תתגלה פעילותו על-ידי הצדדים האותנטיים, שיכולים לעצור את הפעולה או לבצע החלפה מיידית של המפתח.

נוסף לכך, יכולתה של הקריפטוגרפיה הקוונטית להציע אבטחת סייבר בלתי תלויה בכוח חישוב עתידי, מעניקה לה יתרון מהותי בעידן שבו מחשבים קוונטיים עלולים לשבור הצפנות מודרניות. בניגוד לשיטות קלאסיות שדורשות ארכיטקטורות הצפנה מתוחכמות ותחזוקה שוטפת, פרוטוקולים קוונטיים מציעים ביטחון מידע מבוסס-פיסיקה אשר איננו דורש הנחות על כוח המחשב של היריב.

כמו כן, השימוש בייחודיותם של קיוביטים במצב של סופרפוזיציה מקנה אפשרות להחזיק ולעבד מידע בצורה מקבילה ורב-שכבתית, שבשיטות רגילות נדרשת לכך משאבים עצומים. דבר זה הופך את הקריפטוגרפיה הקוונטית ליעילה במיוחד עבור רשתות מידע רגישות, כמו אלו שבהן מאוחסן מידע רפואי, בנקאי או ממשלתי.

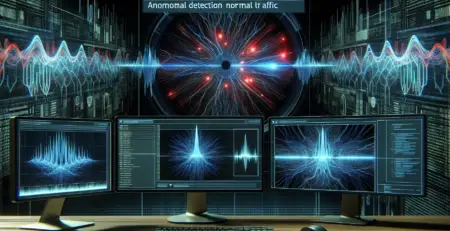

מעבר לרמה הטכנית גרידא, יש לציין כי היישום של הצפנה קוונטית מחזק את האמון הכולל של משתמשי הקצה והארגונים בכך שההגנה על המידע אינה עוד תיאורטית בלבד. המערכת עצמה משמשת כקו הגנה פעיל שמזהה ורושם חריגות במידע בזמן אמת.

בשורה התחתונה, קריפטוגרפיה קוונטית אינה מהווה רק תחליף לשיטות ישנות, אלא מהפכה במחשבה על הצפנה וארכיטקטורת הגנת מידע – המשלבת את חוקי הפיזיקה עצמם ככלי הכרחי במאבק מול התקפות מתקדמות והולכות בעולם הדיגיטלי.

מפתח קוונטי משותף והעברת מפתחות מאובטחת

בליבת הקריפטוגרפיה הקוונטית עומדת היכולת לחלק מפתח קוונטי משותף בין שני צדדים – תהליך קריטי ביצירת ערוץ מאובטח להעברת מידע. מפתח זה נוצר באמצעות שידור פוטונים במצבים קוונטיים מוגדרים מראש, כאשר כל פוטון מייצג ביט של מידע. המצב הקוונטי בו שודר הפוטון אינו ניתן לשכפול מבלי לחשוף את עצם הפעולה, תכונה המהווה את אבן היסוד להגנה במערכות הצפנה קוונטיות.

תהליך העברת המפתח מתבצע תוך שימוש בפרוטוקולים כדוגמת BB84, בהם שני הצדדים המשתתפים – לרוב נקראים "אליס" ו"בועז" – מחליפים מידע קוונטי לצד תקשורת קלאסית לצורך בדיקת שגיאות באותות ולאימות המקוריות. אם במהלך התהליך מתבצעת האזנה, הפיזיקה הקוונטית מבטיחה שינוי במצבים הנמדדים, ולכן הפלישה נחשפת מיידית. כך, נוצרת מסגרת אמינה להעברת מפתחות מאובטחת, שגם תוקף חמוש במחשב קוונטי חסר לא את האמצעים ולא את הכלים לעקוף אותה.

היתרון של מערכת זו בא לידי ביטוי במיוחד בתחום אבטחת סייבר, שבו כל העברת מפתח מהווה את החוליה הקריטית ברמת ההגנת מידע. שימוש בקריפטוגרפיה קוונטית מאפשר למערכות לשדר ולפענח מפתחות הצפנה באופן השקוף למשתמש, אך בעל עמידות מוחלטת מול מתקפות יירוט, תקיפות אדם באמצע (Man-in-the-Middle) ואיומים מבוססי AI.

כדי למצות את מלוא הפוטנציאל, מערכות המשלבות העברת מפתח קוונטי יוצרות שכבת הגנה נוספת מעל שיטות ההצפנה הקיימות. כלומר, גם אם מישהו יצליח במהלך עתידי לפצח את שיטת ההצפנה עצמה, בלי המפתח הקוונטי – שלעולם לא נאגר במערכת אלא מועבר ונמחק – אי אפשר לחשוף את המידע. בנוסף, שימוש בעיתוי מקרי קוונטי ליצירת מפתחות (Quantum Random Number Generator) מוודא שכל מפתח הוא חד-פעמי ולא נוצר בעזרת אלגוריתם דטרמיניסטי שעלול לחזור על עצמו.

בזכות השפעתה של קריפטוגרפיה קוונטית, העברת המפתחות אינה עוד החוליה החלשה בשיטות הצפנה קלאסיות, אלא אבן יסוד איתנה בהגנה על המידע המודרני. פתרונות מבוססי מפתחות קוונטיים כבר נמצאים כיום בשימוש ניסיוני במערכות ממשלתיות, ביטחוניות ובתשתיות קריטיות – דבר שמאותת על השינוי המתקרב בתחום ההגנה על המידע בעידן הפוסט-קוואנטי.

השפעת חוק אי-הוודאות על פרוטוקולי אבטחה

אחד העקרונות הבסיסיים והחשובים ביותר בתורת הקוונטים, אשר מהווים את הבסיס התיאורטי למנגנוני הצפנה מתקדמים, הוא חוק אי-הוודאות של הייזנברג. חוק זה קובע שבמערכת קוונטית לא ניתן לדעת בו-זמנית את ערכיהם של גדלים פיזיקליים מסוימים בדיוק מוחלט — כמו למשל מיקום ותנע של חלקיק. פירוש הדבר הוא שכל מדידה משנה את המצב המוקדם של המערכת ולא ניתן לבצע תצפית מבלי להשפיע על האובייקט הנמדד.

בקריפטוגרפיה קוונטית, מנצלים את ההשלכות של חוק זה על מנת לבנות פרוטוקולי אבטחה עמידים במיוחד: כאשר מועבר מידע באמצעות חלקיקים במצבים קוונטיים (כדוגמת פוטונים מקוטבים בזוויות שונות), הניסיון ליירט, למדוד או להפריע למידע בדרך גורם בהכרח לשינויים במדידות העתידיות. כך, כל ניסיון ליירוט – גם אם נעשה בזהירות קיצונית ובלתי מורגשת – יגרום בהכרח לשיבושים שיתגלו בדיעבד אצל המשתמשים, מה שיוביל להסקת מסקנה חד-משמעית לגבי קיום האזנה או התערבות חיצונית.

המשמעות המעשית של חוק אי-הוודאות במסגרת אבטחת סייבר היא עצומה: הוא מספק מנגנון גילוי חד וברור לכל ניסיון ניסתר לפגוע בשלמות התקשורת. בניגוד לשיטות הצפנה קלאסיות, שבהן קיימת אפשרות – גם אם קלושה – לקריאת המידע מבלי להיתפס, במערכת קוונטית מעצם מהותה כל פלישה נחשפת. תכונה זו משנה את כללי המשחק ומציבה את חוקי הפיזיקה עצמה כחומה בפני תוקפים עתידיים, גם אם הם מצוידים במחשב קוונטי רב-עוצמה.

פרוטוקולים קוונטיים לניהול מפתחות כגון BB84 ו-E91 מבוססים במלואם על השפעותיו הישירות של חוק זה. במסגרת פרוטוקול BB84, משתמשים במצבים קוונטיים שאינם קומפטביליים למדידה, כלומר – בחירת בסיס המדידה באופן אקראי מבטיחה שכאשר תתבצע מדידה על-ידי תוקף, חלק מהמדידות יבוצעו בבסיס שגוי ויגרמו לשיבוש. מזהים את השיבוש באמצעות תקשורת קלאסית הפועלת במקביל לערוץ הקוונטי ומאפשרת השוואת חלק מהנתונים, על מנת לזהות חריגות שמעידות על התערבות.

התוצאה היא מערכת הצפנה ההופכת את עצם הניסיון לגנבת מידע מהווה סיכון ממשי לחשיפה מיידית, ומונעת הישענות על הנחות בנוגע ליכולת חישוב היריב — הבסיס הנפוץ ברוב מנגנוני ההגנה הקלאסיים. לפיכך, החוק הפועל כגבול טבעי לידע פיזיקלי מנוצל כגבול בהגנת מידע פרקטית במערכות קריטיות דוגמת תשתיות ממשלתיות, בנקאיות וצבאיות.

משתמע מכך כי חוק אי-הוודאות אינו רק תיאור מופשט של מגבלת מדידה, אלא גורם מפתח בפרקטיקות קריפטוגרפיה קוונטית. היישומים המבוססים עליו, ובעיקר אותם פרוטוקולים שגילוי הפרה בהם טמון בפיזיקה עצמה, מציבים רף חדש במבחנים של אמינות ואבטחה – ומקדמים את התפיסה שעתיד אבטחת המידע לא יישען עוד רק על תחכום מתמטי, אלא גם על עקרונות מהותיים של הטבע עצמו.

רוצים לדעת איך קריפטוגרפיה קוונטית יכולה לשפר את אבטחת המידע שלכם? השאירו פרטים וניצור קשר!

פרוטוקולים בולטים בקריפטוגרפיה קוונטית

במרכז התחום של קריפטוגרפיה קוונטית עומדים מספר פרוטוקולים שנבדקו ונחקרו לעומק, ושמהווים תשתית עקרונית ליישום של מערכות תקשורת מאובטחות. הפרוטוקול הבולט והמוכר ביותר הוא BB84, שנחשב לפרוטוקול הראשון בהיסטוריה להעברת מפתחות קוונטיים. BB84 עושה שימוש בפולאריזציה של פוטונים להעברת ביטים קוונטיים בין שני צדדים — השולח והמקבל. כל פוטון נשלח באקראי באחד משני בסיסי פולאריזציה, והמקבל מבצע מדידה באחד הבסיסים אף הוא באקראי. רק המדידות שבוצעו בבסיס זהה לזה שנבחר על-ידי השולח נשמרות לצורך יצירת המפתח — מה שמספק רמת הצפנה מבוססת-פיזיקה אקטיבית. עצם ההתבססות על מצבים קוונטיים לא קומפטיביליים מבטיחה שכל ניסיון יירוט יתגלה באמצעות עלייה בשגיאות בין המדידות.

פרוטוקול נוסף חשוב הוא E91, שפותח על ידי הפיזיקאי ארתור אקטר בשנות התשעים, ומבוסס על תופעת השזירה הקוונטית. בשיטה זו, נעשה שימוש בזוגות פוטונים שזורים הנשלחים משני קצוות שונים ומודדים את תכונותיהם באמצעות בסיסים משתנים. התאמה מובהקת במדידות שמעבר לפקטורים קלאסיים תעיד כי המידע אכן הועבר ללא הפרעה. היתרון המרכזי של E91 הוא שבניגוד ל-BB84, אין צורך להעביר פוטונים בצורה חד-כיוונית מהשולח למקבל — אלא ישנה מערכת סימטרית, דבר שיכול לשמש לחיזוק מערכי אבטחת סייבר במערכות דו-כיווניות משולבות.

הפרוטוקול B92, שמציע מבנה פשוט יותר בהשוואה ל-BB84, עושה שימוש רק בשני מצבים קוונטיים שאינם אורתוגונליים. למרות שעל פניו מדובר ביעילות נמוכה יותר מבחינת יצירת מפתחות, לשיטה זו יתרונות אפליקטיביים, בעיקר במערכות בהן יש מגבלות חומרה או צורך בקישוריות מהירה על בסיס תשתיות קיימות.

בפרקטיקה, קיימים גם פרוטוקולים מתקדמים יותר כגון Decoy State protocols, המותאמים לעבודה על גבי סיבים אופטיים ארוכים בתנאים מציאותיים. שיטת ה-Decoy נועדה להתמודד עם פרצות שנובעות מהשמעות אור מרובות במערכות בלתי אידיאליות, תוך שימוש בפולסים בעוצמות משתנות כדי להטעות תוקפים פוטנציאליים ולזהות ניסיונות להאזנה.

במקביל, מתרקמות גישות חדשות כמו הפרוטוקולים המבוססים על Device-Independent Quantum Key Distribution (DI-QKD). כאן הדגש הוא על כך שגם אם התקני הקצה — המערכות הפיזיות עצמן — אינם אמינים באופן מלא, ניתן ליישם חלוקת מפתחות קוונטיים אם ורק אם מתקבלים תוצאות אשר שוברות את גבולות האינטרפרטציה הקלאסית (למשל, באמצעות בדיקת אי-שוויונות בל). מכאן, גובר הפוטנציאל ליצירת מערכות הגנת מידע שתהיינה עמידות לא רק בפני מתקפות חיצוניות, אלא גם באיומים פנימיים וחולשות פיזיות של ההתקנים.

יישום מוצלח של פרוטוקולים אלו מצריך אינטגרציה בין ערוצים קוונטיים וקלאסיים, שיתוף פעולה הדוק בין פיזיקה, הנדסת מחשבים, וקריפטוגרפיה מתקדמת. נכון להיום, מספר חברות ומוסדות מחקר כבר מיישמים את פרוטוקולי BB84 ו-E91 ברמות ניסוי שדה — כולל קווי תקשורת קוונטיים ניסיוניים בבייג’ינג, וינה וז'נבה. פרויקטים דוגמת רשת ה-QKD בסין (QUESS – Quantum Experiments at Space Scale), עושים שימוש בפרוטוקולים אלו על גבי מערכות לוויין, צעד המשמש בסיס למהפכה גלובלית בתחום קריפטוגרפיה קוונטית.

מעל לכל, קיומם של פרוטוקולים מגוונים מאפשר התאמה מדויקת של רמות ההגנה לצרכים שונים – החל מעסקים פרטיים ועד תשתיות ממשלתיות. המשותף לכולם הוא ההבטחה הבסיסית: לא עוד הסתמכות על בעיות מתמטיות בלבד, אלא הצפנה ברמה של חוקי טבע, הנחשבת לבלתי ניתנת לעקיפה. כל אחד מהפרוטוקולים מספק אבן יסוד חשובה במרקם הרחב של אבטחת סייבר בעידן שאחרי פריצת הדרך של המחשוב הקוונטי.

אתגרים טכנולוגיים ומעשיים ביישום

יישום קריפטוגרפיה קוונטית מחוץ לגבולות המעבדה מלווה בשורה של אתגרים טכנולוגיים ומעשיים מורכבים אשר עדיין מונעים את הטמעתה הנרחבת. בעוד שהעקרונות הפיסיקליים ברורים ומוכחים, המעבר לתשתיות פרודקשן דורש פתרון בעיות המשלבות תחומי ידע מגוונים – הנדסת אלקטרואופטיקה, מדעי המחשב, פיזיקה ניסויית, חומרה קוונטית ותקשורת נתונים ברמות גבוהות של יציבות ואמינות.

אחד האתגרים המרכזיים הוא העברת אותות קוונטיים – לרוב פוטונים – למרחקים גדולים. אותות אלו רגישים מאוד לאיבוד מידע (loss) ולרעשים סביבתיים כאשר הם נעים דרך סיבים אופטיים או בין משדרים ולוויינים. הפוטונים, בגלל טבעם הקוונטי, אינם ניתנים להגברה באמצעים קלאסיים ללא פגיעה במידע שהם מכילים. לכן, בניגוד לסיבים רגילים שבהם ניתן להכניס מגבר אותות חשמלי, ברשת קוונטית הדבר אינו אפשרי. הפתרון המוצע הוא מה שמכונה "Repeater קוונטי" – התקן המאפשר שחזור מצב קוונטי באמצעים לא הרסניים – אך פיתוח מערכות כאלו נמצא רק בשלב ניסיוני, ודורש קיוביטים במצבי רמות גבוהים של קוהרנטיות ושליטה מושלמת בפרמטרים עקביים לאורך זמן.

בעיה נלווית היא הדרישה לבידוד מרבי ודיוק ניסויי מהמעלה הראשונה על מנת ליישם את פרוטוקולי הצפנה הקוונטיים. כל תנודה טמפרטורית, רעש חשמלי או סטייה מזערית בזווית הקוטביות עלולה להכניס שגיאה בפרוטוקול כולו. המשמעות היא שעל תשתית המערכת לכלול חיישנים רגישים ומערכות תיקון בזמן אמת, דבר שמייקר את הקמה והאחזקה ברמות שעדיין אינן ברות-קיימא עבור פריסה מסחרית רחבה.

גם בתחום תאימות התקשורת קיימים אתגרים – כיום, אין סטנדרטים בינלאומיים אחידים לתקשורת מבוססת קוונטים, דבר המקשה על אינטגרציה בין ציוד מחברות שונות או בין מדינות. כמו כן, נדרש תיאום הדוק בין ערוצים קלאסיים וערוצים קוונטיים לצורך פרוטוקולי אימות מפתחות, מה שדורש תשתית כפולה ומערכות סנכרון מסוג חדש. כל תקלה בערוץ הקלאסי עשויה לסכל את חלוקת המפתח הקוונטי – ולכן יש לראות את שני המרכיבים כשלובים הדדית ולא נפרדים.

בסביבה ארגונית, נדרש גם שינוי תפיסתי בהתנהלות אבטחת המידע. אימוץ הגנת מידע מבוססת פיזיקה דורש היכרות עם עקרונות שאינם טריוויאליים לצוותי IT מסורתיים, מה שמוביל לצורך בהכשרה מתקדמת וקורסי העשרה למהנדסי סייבר ומנהלי מערכות. נוסף לכך, מחסור בכוח אדם המומחה באופטיקה קוונטית ובהנדסת שבבים עלול לעכב את פריסת הטכנולוגיה מחוץ לגופי מחקר או מעבדות עלית.

אתגר משמעותי לא פחות הוא זיהוי חולשות בתוך מערכות החומרה עצמן. "התקפות צד" (side-channel attacks) על רכיבי הציוד – כגון גלאים ועולמי פוטונים – עלולות לעקוף את המודל התאורטי של קריפטוגרפיה קוונטית ולחשוף מידע רגיש דרך תופעות שאינן נלקחות בחשבון במודל הפיסיקלי. כתוצאה מכך, פיתוח התקנים חסינים מתקפות מסוג זה מהווה יעד מרכזי במחקר הנוכחי.

יתרה מזו, בניית רשתות מבוזרות של תקשורת קוונטית שתכסה אזורים גיאוגרפיים שלמים – בדומה לאינטרנט – דורשת פריסה של רשתות לוויינים עם דיוק מרחבי וטמפורלי ברמה הגבוהה ביותר. פרויקטים ראשוניים כמו Micius הסיני כבר החלו להדגים את היכולת הזו – אך לצורך מעבר מהדגמות ניסוי ליישום בקנה מידה גלובלי, יידרש מאמץ טכנולוגי וכלכלי עצום שבינתיים רק מעצמות מעטות מסוגלות לממש.

בסופו של דבר, לצד הפוטנציאל האדיר של אבטחת סייבר ברמה הקוונטית, על הקהילה המדעית והתעשייה להתמודד עם מכלול אתגרים שמחייבים גישה רב-תחומית. ההתקדמות בתחום תלויה לא רק בפריצות דרך מדעיות, אלא גם בפיתוח פתרונות הנדסיים יציבים, בזמינות רכיבים איכותיים וביצירת מערכת אקולוגית תומכת שתשלב בין מחקר, מסחור ויישום תעשייתי רחב היקף.

השלכות קריפטוגרפיה קוונטית על תקני אבטחה עתידיים

חדירתה של קריפטוגרפיה קוונטית לעולם הטכנולוגי אינה משנה רק את אופן הצפנת המידע, אלא מחייבת שינוי יסודי בתפיסה של תקני אבטחה עתידיים. הקונספציה המסורתית שבה תקני אבטחה מבוססים על קושי מתמטי – כמו RSA או ECC – מאבדת רלוונטיות עם עלייתם של מחשבים קוונטיים המסוגלים לפתור בעיות אלו בזמן קצר בהרבה. כתוצאה מכך, עולה צורך דחוף בהתאמת סטנדרטים של הצפנה כך שיאפשרו שילוב של כלים המבוססים על פיזיקה קוונטית לצד אלגוריתמים עמידים בפני יכולות חישוב חדשות.

גורמי תקינה בין-לאומיים כמו NIST (National Institute of Standards and Technology) משקיעים בשנים האחרונות מאמצים בפיתוח תקנים חדשים בתחום ה-"Post-Quantum Cryptography" – הצפנה חסינה למחשוב קוונטי. עם זאת, חלק הולך וגדל מהקהילה המקצועית מקדם שילוב פרוטוקולי QKD – חלוקת מפתחות קוונטיים – כפתרון תיקני משולב במערכות אבטחת מידע. העילות לכך ברורות: קריפטוגרפיה קוונטית מבוססת על חוקים פיזיקליים אשר אינם תלויים בכוח המחשוב של היריב, ולכן מספקת יתרון מהותי בתחום של הגנת מידע בסביבה משתנה דינמית.

במסגרת זו, צפויה קריפטוגרפיה קוונטית להשפיע עמוקות על עקרונות התקינה של מערכות אבטחת סייבר. פרוטוקולים קיימים כמו TLS, VPN או PKI יתבקשו לעבור התאמות שילמדו כיצד לא רק להצפין מידע אלא גם לנהל מפתחות קוונטיים ולשלב ערוצים קוונטיים לצד ערוצים קלאסיים. מצבים היברידיים אלו דורשים הגדרה מחדש של רמות אמינות, חישובי עמידות, וניהול סיכונים תוך התייחסות לפקטורים פיזיקליים – מרחק בין תחנות קוונטיות, שיעור שגיאות קוונטי, וכמויות פוטונים לא אידיאליות בתווך העברה.

גם עולם האימות הדיגיטלי צפוי להשתנות. כיום, חתימות דיגיטליות מבוססות על פונקציות גיבוב ואסימטריה מתמטית. בעתיד, עלול להיווצר צורך בתקנות חדשות שיגדירו חתימות המבוססות על תכונות קוונטיות או על פרוטוקולים שאינם נשענים עוד על מודלים דטרמיניסטיים אלא על אקראיות קוונטית. כבר כיום נעשים ניסיונות להטמיע QKD בסביבות רגולטריות כגון בנקים ומערכות בריאות, עם תקני KMS (Key Management System) חדשים שמתחשבים באיומים פוסט-קוואנטיים ומבוססים חלקית על טכנולוגיות פיזיקליות.

השלכות רגולטוריות נוספות צפויות להיכנס לתוקף עם התקדמות התחום. מדינות רבות צפויות לעגן בחוק את החובה להשתמש במערכות מבוססות קריפטוגרפיה קוונטית בסקטורים רגישים כגון ממשלה, ביטחון, תשתיות אנרגיה, תקשורת ורפואה. הכנסת תקני אבטחת מידע חדשים תדרוש בניית תשתית שתאפשר ולידציה ואימות מערכות קוונטיות, כולל סטים של בדיקות תקניות (Conformance Testing) והסמכות פיזיות של התקנים ומערכות שלמות שמבוססות על הצפנה קוונטית.

נוסף לכך, ישנה הבנה הולכת וגוברת כי התקנים עתידיים לא ייבחנו עוד רק על פי חוזקם החישובי, אלא גם על עקרונותיהם הפיזיקליים, כגון היכולת לזהות פלישה ברמת חלקיק בודד. זה מחייב שינויים במבני הערכה של מערכות אבטחת סייבר עתידיות, ויצירת תקני סף חדשים לחלוטין שנבדלים מהגדרות של סטנדרטים כמו ISO 27001 או PCI-DSS של היום.

המעבר אל תקני הצפנה מבוססים קוונטים יהיה הדרגתי אך בלתי נמנע ככל שהאיומים יתגברו והיכולות של מחשוב קוונטי יהפכו לזמינות יותר. לינאריות הקריטריונים תוחלף בגישה דינמית, שבה תקני אבטחה יתאימו עצמם להתפתחויות במדע הפיזיקלי ולטכנולוגיות חישה והעברה קוונטיות שעשויות להפוך לדרישות בסיס בכל מערכת הגנת מידע מודרנית.

במובנים רבים, אנו עומדים בפתח עידן חדש שבו קריפטוגרפיה קוונטית תיתפס לא רק כפתרון חדשני, אלא כפלטפורמה בסיסית שעליה יבוססו כלל הפרקטיקות של אבטחת מידע. בעולם שבו יכולות חישוב פראיות זמינות, רק מעבר לתקני אבטחה המבוססים על מגבלות טבעיות יספק הגנה אמיתית – והצעד הראשון לשם הוא להתאים ולקבוע תקנים אחידים המתכתבים עם מציאות קוונטית חדשה.

השפעת מחשבים קוונטיים על ההצפנה הנוכחית

המחשבים הקוונטיים נמצאים כיום בשלבי פיתוח מתקדמים, אך כבר בשלב זה ניכרת ההשפעה הדרמטית הצפויה שלהם על תחום הצפנה ואבטחת מידע. אם עד כה הסתמכו מרבית מערכות ההצפנה הקיימות על עקרונות של קושי חישובי – כמו פירוק לגורמים של מספרים ראשוניים בשיטת RSA או בעיית לוגריתם בדידה ב-Diffie-Hellman – הרי שמחשב קוונטי עתידי בעל עשרות או מאות קיוביטים יציבים עלול לפרוץ מערכות אלו בצורה יעילה ומהירה, תוך שבירת עקרונות בסיסיים של אבטחת סייבר.

במרכז האיום ניצב אלגוריתם שור (Shor's Algorithm), שהוצג כבר בשנות ה-90 ומאפשר באמצעות מחשוב קוונטי לפרק מספרים גדולים לגורמיהם הראשוניים בזמן פולינומי. פעולה זו, שבעולם הקלאסי גוזלת משאבי מחשוב כמעט אינסופיים, ניתנת לביצוע על-ידי מחשב קוונטי מתקדם בזמן קצר, מה שמעמיד בסכנה כל מערכת המשתמשת בהצפנה אסימטרית קלאסית. גם אלגוריתמים שנחשבו עד לאחרונה עמידים, כמו אלו המבוססים על עקום אליפטי (ECC), אינם חסינים בפני כוחה של החישוביות הקוונטית.

המשמעות הישירה היא שמערכת הגנת מידע מסורתית, אשר מבוססת על הנחות חישוביות בלבד, אינה מספקת עוד ביטחון עבור העתיד הקרוב. כבר כיום ארגונים החלו לנקוט בפעולה כדי להבטיח הצפנת מידע עתידית בקנה מידה פוסט-קוואנטי, מתוך הכרה כי ייתכנו תקיפות המתבצעות היום באמצעות איסוף מידע מוצפן, שמפוענח רק בעתיד, כשמחשבים קוונטיים יהפכו לזמינים.

לעומת זאת, קריפטוגרפיה קוונטית מציעה מענה ייחודי לבעיה – היא אינה מתבססת כלל על בעיות חישוב קשות, אלא על עקרונות פיזיקליים מהותיים של מכניקת הקוונטים, כמו השפעת מדידה על מצב החלקיק ועקרון אי-הוודאות. בכך, היא אינה רגישה לעלייה בכוח העיבוד של היריב, קוונטי ככל שיהיה, אלא מבססת את אבטחת המידע על חוקי טבע בלתי ניתנים לעקיפה.

חשוב לציין שגם אלגוריתמים סימטריים מודרניים (AES למשל) יכולים לשמר את עמידותם חלקית גם מול מחשבים קוונטיים – אך בו זמנית נדרשת הכפלת אורך המפתחות כדי לנטרל את השפעת אלגוריתם גרובר (Grover's Algorithm), אשר מצמצם את הזמן הנדרש למציאת מפתחות באמצעות חיפוש במרחב מצומצם. בכך עולה החשיבות של חלוקת מפתחות בטוחה – תהליך שאותו יכולה לספק רק קריפטוגרפיה קוונטית בשיטות QKD, המגנות על המפתחות עצמם, ולא רק על אופן השימוש בהם.

במובן רחב, הופעתם של מחשבים קוונטיים יוצרת שינוי פרדיגמה: גופי ביטחון לאומי, מוסדות פיננסיים, תאגידים טכנולוגיים וספקי שירותים בענן נדרשים לדמיין מחדש את כל ארכיטקטורת אבטחת סייבר שלהם. הכנסת טכנולוגיות הצפנה פוסט-קוואנטיות לצד פתרונות קוונטיים ניסיוניים מביאה ליצירת מערכות היברידיות – בהן גם ערוצים קלאסיים וגם שיטות קוונטיות פועלים בתיאום.

לנוכח הציפייה כי בעשור הקרוב יופיעו מחשבים קוונטיים בעלי יכולת מעשית אמיתית, ברור כי ההיערכות לכך מתחילה כבר היום. תרחיש שבו יכולת קוונטית זמינה תאפשר פריצה המונית של בסיסי נתונים מוצפנים אינו עוד מדע בדיוני – אלא תמרור אזהרה ברור עבור קובעי מדיניות ומנהלי סיכונים בתחום הגנת מידע.

לפיכך, קריפטוגרפיה קוונטית אינה עוד "פתרון עתידי" – אלא צורך עכשווי, העונה על איום ממשי שמקורו בטכנולוגיה חדשנית במיוחד. השילוב בין אימוץ פרוטוקולים קוונטיים לבין התאמת מערכות הצפנה קיימות לעמידה בפני מחשוב מתקדם, הופך לעקרון מנחה בגיבוש אסטרטגיות ארוכות טווח של אבטחת סייבר בכל תעשייה רלוונטית.

Comments (78)

פוסט מעולה שמאיר באור חדש את החשיבות של קריפטוגרפיה קוונטית בעולם המודרני. הטכנולוגיה הזו באמת משנה את המשחק ומביאה איתה תקווה אמיתית לאבטחה בלתי פגיעה בעתיד הקרוב. כל כך מרגש לראות את הפוטנציאל העצום שטמון בשיטות חדשות אלו!

פוסט מרתק ומעמיק שמאיר בצורה ברורה את הפוטנציאל המהפכני של הקריפטוגרפיה הקוונטית. אין ספק שהשילוב בין עקרונות פיזיקליים חדשניים לבין אבטחת מידע מבטיח מהפכה אמיתית בתחום, ואני סקרן לראות כיצד הטכנולוגיה הזו תשתלב בעתיד הקרוב. כל הכבוד על ההסבר הפשוט והענייני!

מאמר מרתק ומעמיק שמאיר באור חדש את העתיד של אבטחת המידע! השילוב בין עקרונות פיזיקליים מתקדמים לטכנולוגיה קוונטית פותח דלתות לאפשרויות הגנה חסרות תקדים. מרגש לראות כיצד המדע והטכנולוגיה מתקדמים כדי להתמודד עם האתגרים הגדולים של ימינו.

פוסט מרתק שמאיר את הדרך לעתיד מאובטח יותר! השילוב של עקרונות פיזיקליים מתקדמים עם טכנולוגיה חדשנית באמת משנה את כללי המשחק בתחום אבטחת המידע. אין ספק שקריפטוגרפיה קוונטית תביא למהפכה משמעותית בשמירה על פרטיות וביטחון דיגיטלי.

פוסט מרתק ומעמיק שמדגיש בצורה נהדרת את הפוטנציאל המדהים של הקריפטוגרפיה הקוונטית לשנות את כללי המשחק באבטחת מידע. שילוב של מדע וטכנולוגיה שמוביל אותנו לעידן חדש ובטוח יותר – ממש מהפכה של ממש!

פוסט מרתק ומעמיק שמדגים בצורה ברורה כיצד קריפטוגרפיה קוונטית מהווה מהפכה בתחום אבטחת המידע. אין ספק שזו טכנולוגיה פורצת דרך שמביאה איתה הבטחות גדולות לשמירה על פרטיות וביטחון בעידן החדש. תודה על השיתוף!

פוסט מרתק שמאיר בצורה ברורה את הפוטנציאל המדהים של הקריפטוגרפיה הקוונטית לשנות את חוקי המשחק בתחום אבטחת המידע. השימוש בעקרונות פיזיקליים ייחודיים באמת פותח דלתות לעידן חדש שבו המידע שלנו מוגן ברמה שלא הכרנו קודם. מצפה לראות כיצד הטכנולוגיה הזו תתפתח בעתיד הקרוב!

תוכן מרתק ומעמיק! קריפטוגרפיה קוונטית באמת פותחת דלתות חדשות לעולם אבטחת המידע, ומשנה לחלוטין את כללי המשחק בתחום. העתיד נראה מבטיח עם הטכנולוגיות הללו שמבטיחות רמה גבוהה יותר של הגנה וחדשנות.

פוסט מרתק שמאיר את הדרך לעתיד בטוח יותר בעולם האבטחה! השילוב בין פיזיקה מתקדמת לטכנולוגיה חדשנית פותח אפיקים חדשים לשמירת מידע באופן שלא נראה כמותו בעבר. ממש פריצת דרך משמעותית!

פוסט מרתק ומעמיק שמאיר את החשיבות העצומה של קריפטוגרפיה קוונטית בעולם ההגנה על המידע. הטכנולוגיה הזו אכן משנה את כללי המשחק ומציבה רף חדש של ביטחון שלא היה קיים לפני כן. נשמע עתיד מבטיח ומלהיב עבור אבטחת הסייבר!

מאמר מרתק שמדגים בצורה ברורה כיצד טכנולוגיה קוונטית משנה את חוקי המשחק בתחום אבטחת המידע. זה מרגש לראות איך עקרונות פיזיקליים עמוקים מתורגמים ליישומים מעשיים שמבטיחים הגנה משופרת ובטחון גבוה יותר במרחב הדיגיטלי. בהחלט צעד משמעותי לעבר עתיד בטוח יותר.

פוסט מרתק ומעמיק שמסביר בצורה ברורה את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית. אין ספק שהשילוב בין פיזיקה מתקדמת לטכנולוגיית אבטחת מידע פותח דלתות חדשות ומרתקות לשמירה על סודיות ופרטיות בעולם הדיגיטלי. ממש צעד משמעותי קדימה!

פוסט מרתק ומעורר השראה! הקריפטוגרפיה הקוונטית בהחלט מהווה מהפכה אמיתית בתחום אבטחת המידע, ומאפשרת הגנה חסרת תקדים שמבוססת על עקרונות מדעיים מוצקים. העתיד נראה מבטיח עם טכנולוגיה כזו שמבטיחה לשמור על פרטיותנו בצורה חסרת פשרות.

הפוסט הזה מדגיש בצורה נהדרת את הפוטנציאל המדהים של קריפטוגרפיה קוונטית לשנות את כללי המשחק בעולם אבטחת המידע. השימוש בעקרונות פיזיקליים באמת פותח דלתות חדשות להגנה שלא ניתנת לפיצוח, וזה מרגש לחשוב על העתיד שבו טכנולוגיות כאלה יהפכו לנפוצות. עבודה מרשימה!

הפוסט הזה ממש מסביר בצורה ברורה ומעמיקה את הפוטנציאל המדהים של קריפטוגרפיה קוונטית לשנות את כללי המשחק בתחום אבטחת המידע. זה מרגש לראות איך טכנולוגיה כזו מבוססת על עקרונות פיזיקליים אמיתיים יכולה להבטיח הגנה כמעט מוחלטת, מה שפותח דלתות חדשות לעתיד בטוח יותר בעולם הדיגיטלי.

פוסט מרתק שמאיר באור חדש את העתיד של אבטחת המידע! השילוב בין עקרונות פיזיקליים מתקדמים לבין טכנולוגיה פורצת דרך פותח דלתות לביטחון חסר תקדים בעולם הדיגיטלי. ממש צעד ענק קדימה בעולם הסייבר!

פוסט מרתק שמאיר את החשיבות העצומה של קריפטוגרפיה קוונטית בעידן החדש. השילוב בין מדע פיזיקלי מתקדם לאבטחת מידע פותח דלתות לעולם בטוח יותר ומאפשר לנו להרגיש בטוחים יותר במרחב הדיגיטלי. בהחלט פריצת דרך שמשנה את כללי המשחק!

הפוסט מדגיש בצורה נהדרת את הפוטנציאל המדהים של קריפטוגרפיה קוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השימוש בעקרונות פיזיקליים ייחודיים באמת פותח דלתות לעידן חדש של הגנה חסרת תקדים. מרתק לראות כיצד הטכנולוגיה הזו יכולה להבטיח רמת אבטחה שלא ניתנת לפריצה.

פוסט מרתק ומעמיק! קריפטוגרפיה קוונטית בהחלט פותחת דלתות לעידן חדש של אבטחת מידע, עם הבטחה לשמור על פרטיות בצורה חסרת תקדים. תודה ששיתפת!

פוסט מרתק! קריפטוגרפיה קוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע ומציעה פתרונות שלא ניתנים לפריצה. העתיד נראה מבטיח עם הטכנולוגיה הזו שמשנה את כללי המשחק.

פוסט מרתק שמאיר את הפוטנציאל המדהים של קריפטוגרפיה קוונטית! השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע פותח דלתות חדשות לשמירה על פרטיות בעולם דיגיטלי משתנה. בהחלט צעד משמעותי לעתיד בטוח יותר.

פוסט מרתק שמאיר באור חדש את החשיבות והפוטנציאל העצום של קריפטוגרפיה קוונטית. השילוב בין עקרונות פיזיקליים מתקדמים לטכנולוגיות אבטחה מבטיח עתיד בטוח הרבה יותר למידע שלנו. ממש פריצת דרך שמשנה את כללי המשחק!

פוסט מרתק ומעמיק! הקריפטוגרפיה הקוונטית באמת משנה את כללי המשחק ומביאה רמה חדשה של ביטחון שלא הייתה אפשרית קודם. העתיד של אבטחת המידע נראה מבטיח במיוחד בזכות הטכנולוגיות המתקדמות הללו.

פוסט מרתק שמאיר באור חדש את חשיבותה של הקריפטוגרפיה הקוונטית. השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע מבטיח רמה גבוהה של הגנה שלא נראתה קודם. בהחלט צעד משמעותי לעתיד בטוח יותר בעולם הדיגיטלי!

פוסט מרתק ומעמיק! קריפטוגרפיה קוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע ומציעה פתרונות מהפכניים שמבטיחים הגנה חסרת תקדים. העתיד כבר כאן, וזה מדהים לראות כיצד המדע והטכנולוגיה משתלבים ליצירת אבטחה מתקדמת כל כך.

פוסט מרתק שמדגיש את הפוטנציאל העצום של קריפטוגרפיה קוונטית לשנות את פני אבטחת המידע. הטכנולוגיה הזו מבטיחה רמת הגנה חסרת תקדים שמבוססת על חוקי הפיזיקה עצמם, וזה בהחלט משנה את כללי המשחק בעולם הסייבר. ממש צעד משמעותי לעבר עתיד מאובטח יותר!

פוסט מרתק שמאיר באור חדש את חשיבות הקריפטוגרפיה הקוונטית! השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע מבטיח מהפכה אמיתית בתחום, וכבר עכשיו ניתן לראות את הפוטנציאל העצום שלה לשנות את כללי המשחק בעולם הסייבר. ממש צעד ענק קדימה!

פוסט מרתק שמדגים בצורה ברורה כיצד הטכנולוגיה הקוונטית פותחת דלתות חדשות לאבטחת מידע ברמה שלא הכרנו עד היום. השילוב בין עקרונות פיזיקליים לבין הצפנה מהווה שינוי מהפכני שמבטיח עתיד בטוח יותר בעולם הדיגיטלי.

פוסט מרתק שמדגיש את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים מתקדמים לבין הצפנה חכמה פותח דלת לעידן חדש שבו פרטיות וביטחון מקבלים משמעות עמוקה יותר. בהחלט צעד משמעותי לעתיד בטוח יותר!

הפוסט הזה מדגיש בצורה מרשימה את הפוטנציאל העצום של קריפטוגרפיה קוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים מתקדמים לבין הגנה מתקדמת הופך את התחום למרתק וחשוב במיוחד לעידן הטכנולוגי שלנו. תודה על התובנות המעמיקות!

פוסט מרתק שמאיר באור חדש את עולם אבטחת המידע! קריפטוגרפיה קוונטית אכן פותחת דלתות לעידן חדש של הגנה חסרת תקדים, ומראה כיצד המדע והטכנולוגיה משתלבים ליצירת פתרונות פורצי דרך. ממש צעד משמעותי קדימה בעולם הסייבר!

פוסט מרתק שמאיר באור חדש את החשיבות של קריפטוגרפיה קוונטית. השילוב בין עקרונות פיזיקליים וטכנולוגיה מתקדמת באמת משנה את כללי המשחק בתחום אבטחת המידע ומבטיח רמת הגנה שלא נראתה עד כה. בהחלט צעד משמעותי לעבר עתיד בטוח יותר.

פוסט מרתק שמאיר באור חדש את החשיבות של קריפטוגרפיה קוונטית! השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע פותח דלתות לעולם בטוח יותר, ואני בטוח שזה ישנה את כללי המשחק בתחום הסייבר בעתיד הקרוב. תודה על התובנות המעמיקות!

פוסט מרתק ומעמיק! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות לשמירה על פרטיות וביטחון המידע, ומביאה איתה תקווה לעידן בטוח יותר בעולם הדיגיטלי. ממש צעד משמעותי קדימה!

פוסט מרתק ומעמיק! קריפטוגרפיה קוונטית באמת משנה את כללי המשחק בתחום אבטחת המידע, ומציעה פתרונות חדשניים שמחזקים את ההגנה בצורה שלא הכרנו עד היום. העתיד נראה מבטיח עם הטכנולוגיה הזו.

פוסט מרתק שמדגיש בצורה ברורה את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים חדשניים לבין הגנה מתקדמת מצביע על עתיד מבטיח ובטוח יותר בעולם הדיגיטלי. תודה על ההסבר המקיף!

פוסט מרתק ומעמיק שמאיר באור חדש את העתיד של אבטחת המידע. קריפטוגרפיה קוונטית באמת פותחת דלתות לעידן שבו הפרטיות והביטחון יקבלו מימד חדש ומתקדם, ואני מתרגש לראות כיצד הטכנולוגיה הזו תתפתח ותשנה את כללי המשחק.

פוסט מרתק שמאיר באור חדש את העתיד של אבטחת המידע! השילוב בין פיזיקה קוונטית לטכנולוגיות הצפנה פותח דלתות לדרגות אבטחה שלא הכרנו עד כה. ממש צעד ענק קדימה בעולם הסייבר!

פוסט מרתק ומעמיק! קריפטוגרפיה קוונטית אכן פותחת דלתות חדשות ומבטיחה רמות אבטחה שלא נראו קודם, מה שיכול לשנות את כללי המשחק בתחום הסייבר בעתיד הקרוב. תודה על השיתוף!

פוסט מרתק ומעמיק שמאיר באור חדש את העתיד של אבטחת המידע. השימוש בעקרונות הפיזיקליים של הקוונטים באמת משנה את כללי המשחק ומציע דרך בטוחה וחדשנית לשמירה על פרטיות. תודה על השיתוף!

פוסט מרתק שמדגיש את הפוטנציאל המהפכני של הקריפטוגרפיה הקוונטית! השילוב בין עקרונות פיזיקליים מתקדמים לאבטחת מידע יוצר אבן דרך משמעותית בשמירה על פרטיות וביטחון בעידן הטכנולוגי המורכב של היום. ממש צעד ענק קדימה בתחום!

פוסט מרתק שמאיר את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית! אין ספק שהשילוב בין פיזיקה מתקדמת לאבטחת מידע יוצר מהפכה אמיתית בעולם הסייבר. ההגנה המיידית מפני האזנה לא מורגשת היא צעד משמעותי לשמירה על פרטיות וביטחון בעידן הדיגיטלי. ממש צעד בכיוון הנכון!

פוסט מרתק שמאיר באור חדש את חשיבותה של קריפטוגרפיה קוונטית בעולם האבטחה. השילוב בין עקרונות הפיזיקה המתקדמים לבין הצורך הגובר בהגנה על מידע הופך את התחום הזה לבלתי ניתן לעקיפה. בהחלט מהפכה טכנולוגית שמציבה רף חדש לכל מערכות ההצפנה.

פוסט מרתק שמדגיש את הפוטנציאל העצום של קריפטוגרפיה קוונטית לשנות את חוקי המשחק בתחום אבטחת המידע. השילוב בין פיזיקה מתקדמת לטכנולוגיה מציב רף חדש של בטחון ומאפשר לנו להרגיש בטוחים יותר בעולם דיגיטלי שמתפתח במהירות. בהחלט נושא שיש לעקוב אחריו מקרוב!

פוסט מרתק שמדגים כיצד טכנולוגיות מתקדמות כמו קריפטוגרפיה קוונטית יכולות לשנות את פני אבטחת המידע בצורה מהפכנית. השילוב של עקרונות פיזיקליים עם הצפנה מבטיח רמת ביטחון שלא נראתה קודם, וזה בהחלט מראה את הדרך לעתיד בטוח יותר בעולם הדיגיטלי.

פוסט מרתק ומעמיק! קריפטוגרפיה קוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע ומביאה איתה רמה בלתי מתפשרת של בטחון. העתיד של הסייבר נראה מבטיח במיוחד עם הטכנולוגיה הזו. תודה על השיתוף!

פוסט מרתק שמדגיש בצורה ברורה את הפוטנציאל המדהים של קריפטוגרפיה קוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים מתקדמים לבין יכולות הצפנה מתקדמות פותח דלת לעידן חדש ובטוח יותר בעולם הדיגיטלי. ממש פריצת דרך!

פוסט מרתק ומעמיק שמאיר באור חדש את עולם אבטחת המידע! הקריפטוגרפיה הקוונטית באמת פותחת דלתות לעידן חדש שבו ההגנה הופכת לחכמה ובלתי ניתנת לפריצה. תודה על השיתוף!

פוסט מרתק שמאיר את הדרך לעתיד בטוח יותר בעולם הדיגיטלי. השילוב בין פיזיקה מתקדמת לטכנולוגיה מבטיח רמת הגנה שלא נראתה כמותה עד היום. תודה על התובנות החשובות!

פוסט מרתק שמדגיש את החשיבות הגדולה של קריפטוגרפיה קוונטית בעידן החדש. השילוב בין עקרונות פיזיקליים לבין טכנולוגיה מתקדמת פותח דלתות לאבטחה חסרת תקדים, שמבטיחה הגנה אמינה וחדשנית למידע שלנו. בהחלט שינוי משמעותי בעולם הסייבר!

פוסט מרתק שמאיר באור חדש את עולם אבטחת המידע! השילוב בין עקרונות פיזיקליים מתקדמים לבין טכנולוגיה קוונטית באמת משנה את כללי המשחק ומבטיח רמת הגנה שלא נראתה קודם. העתיד כבר כאן, וזה מרגש לראות כיצד קריפטוגרפיה קוונטית מגדירה מחדש את הביטחון הדיגיטלי שלנו.

פוסט מרתק ומעורר השראה! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות ומבטיחה רמת אבטחה שלא נראתה כמותה עד כה. העתיד של אבטחת המידע נראה מבטיח במיוחד בזכות הטכנולוגיות המתקדמות הללו. תודה על השיתוף!

פוסט מרתק שמאיר באור חדש את החשיבות והפוטנציאל העצום של קריפטוגרפיה קוונטית. השילוב בין פיזיקה מתקדמת לאבטחת מידע פותח דלתות לעולם בטוח יותר ומוגן יותר, וזה בהחלט צעד משמעותי קדימה בעולם הסייבר. כל כך מרגש לראות טכנולוגיה שמשנה את כללי המשחק!

פוסט מעורר השראה! קריפטוגרפיה קוונטית באמת פותחת דלתות לעידן חדש של אבטחת מידע, ומשנה את כללי המשחק בדרך חכמה ומתקדמת. מרגש לראות איך המדע והטכנולוגיה משתלבים כדי להגן עלינו בצורה כל כך יעילה.

פוסט מרתק שמאיר באור חדש את החשיבות של קריפטוגרפיה קוונטית בעידן המודרני. השילוב בין פיזיקה מתקדמת לאבטחת מידע פותח דלתות למהפכה אמיתית בתחום, ומציע הגנה חסרת תקדים שמבטיחה עתיד בטוח יותר לכולנו. תודה על התובנות המעמיקות!

פוסט מרתק שמדגיש את הפוטנציאל המדהים של הקריפטוגרפיה הקוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין פיזיקה מתקדמת לטכנולוגיה מבטיח עתיד בטוח יותר ומוגן מפני איומים מתקדמים. באמת מהפכה שמגיעה בזמן הנכון!

פוסט מרתק ומעמיק שמאיר את הדרך לעתיד בטוח יותר בעולם הדיגיטלי. הקריפטוגרפיה הקוונטית באמת משנה את כללי המשחק ומביאה איתה חדשנות שמבטיחה הגנה חסרת תקדים על המידע שלנו. תודה ששיתפת!

פוסט מרתק ומעמיק שמאיר בצורה ברורה את הפוטנציאל המדהים של קריפטוגרפיה קוונטית לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין פיזיקה מתקדמת לטכנולוגיה מציב אבן דרך משמעותית בדרך לעולם דיגיטלי בטוח יותר. תודה על התובנות המעשירות!

פוסט מרתק שמאיר באור חדש את העתיד של אבטחת המידע! השילוב של פיזיקה קוונטית וטכנולוגיה מודרנית פותח דלתות לשמירה על פרטיות בצורה שלא נראתה קודם. מרגש לראות איך המדע מתפתח ומביא פתרונות חדשניים לאתגרים מורכבים.

פוסט מרתק ומעמיק! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע ומציעה פתרונות חדשניים שמבטיחים רמה גבוהה של הגנה. העתיד נראה מבטיח עם טכנולוגיות כאלו שמאתגרות את המושגים המסורתיים. תודה ששיתפת!

פוסט מרתק שמאיר את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית. השילוב בין מדע פיזיקלי מתקדם לאבטחת מידע פותח דלתות חדשות להגנה בלתי ניתנת לפריצה, וזה בהחלט משנה את חוקי המשחק בתחום. מחכה לראות כיצד הטכנולוגיה הזו תתפתח ותשפיע על עולם הסייבר בעתיד הקרוב!

פוסט מרתק שמדגיש את הפוטנציאל העצום של קריפטוגרפיה קוונטית לשנות את פני אבטחת המידע. השילוב בין פיזיקה מתקדמת לטכנולוגיה מבטיח הגנה חסרת תקדים ומעלה את הרף בתחום הסייבר. ממש צעד משמעותי קדימה לעולם בטוח יותר!

פוסט מרתק שמאיר את החשיבות העצומה של קריפטוגרפיה קוונטית בעידן המודרני. השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע מבטיח רמה חדשה של בטחון שלא נראתה קודם. בהחלט צעד משמעותי שמביא תקווה לעתיד בטוח יותר בעולם הדיגיטלי.

פוסט מרתק שמאיר את החשיבות העצומה של קריפטוגרפיה קוונטית בעולם המודרני. השילוב בין עקרונות פיזיקליים מתקדמים לטכנולוגיה מתקדמת פותח דלתות חדשות לאבטחה חסרת תקדים. בהחלט צעד משמעותי שמבטיח הגנה אמינה ובטוחה לעתיד הדיגיטלי שלנו!

תודה על הפוסט המעמיק! זה מרתק לראות כיצד טכנולוגיה קוונטית משנה את כללי המשחק בתחום אבטחת המידע ומביאה למהפכה אמיתית בשמירה על פרטיות וביטחון דיגיטלי.

הפוסט הזה מדגיש בצורה נהדרת את הפוטנציאל המהפכני של הקריפטוגרפיה הקוונטית. השימוש בעקרונות פיזיקליים כדי להבטיח אבטחה ברמה שלא נראתה בעבר הוא דבר מרתק ומשנה משחק בתחום אבטחת המידע. ממש צעד ענק קדימה לעולם הסייבר!

פוסט מרתק ומעמיק! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע ומציעה פתרונות מתקדמים שמבטיחים רמת הגנה שלא נראתה כמותה עד כה. העתיד נראה מבטיח במיוחד עם הטכנולוגיות הללו.

פוסט מרתק שמדגיש את הפוטנציאל העצום של הקריפטוגרפיה הקוונטית לשנות את חוקי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים מתקדמים לטכנולוגיה מבטיח רמת הגנה חסרת תקדים, וזה בהחלט צעד משמעותי לעבר עתיד מאובטח יותר בעולם הדיגיטלי.

הפוסט הזה מדגיש בצורה נהדרת את הפוטנציאל המהפכני של הקריפטוגרפיה הקוונטית. השילוב בין עקרונות פיזיקליים מתקדמים לבין אבטחת מידע מחזק את תחושת הביטחון ומצביע על עתיד מבטיח בתחום הסייבר. ממש צעד משמעותי קדימה!

פוסט מרתק שמדגים כיצד טכנולוגיה מתקדמת יכולה לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין פיזיקה לקוונטים פותח אפשרויות חדשות ומבטיח רמת הגנה שלא נראתה כמותה בעבר. בהחלט צעד משמעותי לעבר עתיד בטוח יותר!

פוסט מרתק שמדגים בצורה ברורה איך טכנולוגיה קוונטית יכולה לשנות את כללי המשחק בתחום אבטחת המידע. השילוב בין עקרונות פיזיקליים לבין הצפנה מתקדמת פותח דלתות חדשות לביטחון דיגיטלי ברמה שלא הכרנו קודם. ממש צעד ענק קדימה לעולם הסייבר!

פוסט מרתק ומעמיק שמאיר את ההתפתחויות המדהימות בתחום אבטחת המידע. קריפטוגרפיה קוונטית באמת משנה את כללי המשחק ומביאה איתה תקווה לעולם בטוח ומוגן יותר. תודה על השיתוף!

פוסט מרתק ומעורר השראה! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות בעולם אבטחת המידע, ומדגימה כיצד המדע יכול לשנות את כללי המשחק ולהבטיח הגנה חסרת תקדים לעתיד. תודה על השיתוף!

פוסט מרתק שמאיר את החשיבות העצומה של קריפטוגרפיה קוונטית בעולם האבטחה. השילוב בין עקרונות פיזיקליים מתקדמים לטכנולוגיה פורצת דרך באמת משנה את כללי המשחק ומבטיח הגנה חסרת תקדים למידע רגיש. מצפה לראות איך התחום הזה יתפתח ויעצים את אבטחת הסייבר בעתיד הקרוב!

פוסט מרתק ומעמיק! הקריפטוגרפיה הקוונטית באמת פותחת דלתות חדשות ומבטיחה רמת אבטחה שלא נראתה קודם, מה שיכול לשנות את כללי המשחק בתחום המידע והסייבר. תודה על השיתוף!

פוסט מרתק שמאיר באור חדש את חשיבות הקריפטוגרפיה הקוונטית! השילוב בין הפיזיקה המתקדמת לאבטחת מידע פותח דלתות לעולם בטוח יותר, ומראה כיצד טכנולוגיה יכולה לשנות את כללי המשחק בתחום הקריטי הזה. ממש צעד משמעותי לעתיד שבו המידע שלנו מוגן ברמה שלא הכרתם!

פוסט מרתק שמאיר באור חדש את העתיד של אבטחת המידע! השימוש בעקרונות קוונטיים באמת משנה את כללי המשחק ומבטיח רמת הגנה שלא נראתה כמותה עד כה. תודה על השיתוף!

פוסט מרתק ומעמיק שמאיר בצורה נהדרת את הפוטנציאל המהפכני של הקריפטוגרפיה הקוונטית. השילוב בין עקרונות פיזיקליים מתקדמים לבין הצורך הגובר בהגנה על מידע הופך את התחום הזה לבעל חשיבות עצומה בעידן המודרני. תודה על השיתוף!