הסיכונים של IT צל ודרכי התמודדות עמם

הגדרה והיקף של IT צל

IT צל הוא מונח שמתאר את השימוש בטכנולוגיות מידע בתוך ארגון שלא אושרו או לא מנוהלות רשמית על ידי מחלקת ה-IT הארגונית. תופעה זו יכולה לכלול שימוש באפליקציות ענן, אחסון מידע חיצוני, תוכנות תקשורת, מערכות ניהול פרויקטים וכלים דיגיטליים אחרים אשר מוטמעים ביוזמת עובדים או צוותים ללא תיאום עם מחלקת המחשוב.

במהותה, תופעת IT צל אינה נובעת בהכרח מכוונה רעה, אלא לעיתים קרובות מתוך רצון של עובדים לייעל תהליכים או להתמודד עם אילוצים טכנולוגיים קיימים. בשוק העבודה המודרני, דיגיטלי ודינמי, קל יותר מתמיד להירשם לשירות מקוון, להוריד אפליקציה או להתחיל להשתמש בכלים לשיתוף נתונים, מבלי לבצע הליך מסודר של אישור IT או ניהול סיכונים.

היקפו של IT צל הולך וגדל עם התרחבות השימוש בפתרונות ענן ובמכשירים אישיים (BYOD). ארגונים רבים אינם מודעים להיקף המלא של הכלים בהם נעשה שימוש בפועל, דבר שמקשה על שליטה ומעקב אחר נכסי מידע. למעשה, ארגונים עלולים להניח שהם פועלים בסביבה מבוקרת ועמידה לעקרונות של אבטחת סייבר, בעוד שלמעשה קיימת פעילות מערכות שלא עומדת בסטנדרטים אלו.

סביבת IT שמנוהלת ללא נהלים ברורים, וכוללת שימוש רב בפתרונות לא מוכרים, מהווה איום ישיר על אבטחת עסקים. מעבר לפוטנציאל לחדירה של תכנות זדון ודליפות מידע, מדובר גם בפערי תאימות לתקנות רגולציה, אי-יעילות תפעולית, כפילויות במערכות ועלויות נוספות בגין תחזוק פתרונות חופפים שלא תואמו מראש.

לכן, ההבנה של מהו IT צל ומהו היקפו בארגון מהווה שלב ראשון קריטי בבניית גישה אחראית ומקיפה בכל הנוגע לניהול תשתיות מידע, אבטחה ודיגיטציה חכמה.

גורמים להיווצרות IT צל בארגון

אחת הסיבות המרכזיות להופעת IT צל בארגונים היא הצורך להתמודד עם צרכים עסקיים מיידיים שפתרונות ה-IT הפורמליים אינם נותנים להם מענה מהיר או גמיש דיו. כאשר עובדים או צוותים בתוך הארגון נתקלים בקשיים ביישום משימות יומיומיות — בשל עיכובים במענה ממחלקת המחשוב, נוקשות טכנולוגית או מחסור בכלים מתקדמים — הם עשויים לפנות לפתרונות זמינים ברשת, כגון כלים לשיתוף קבצים, פלטפורמות ענן ותוכנות לניהול פרויקטים, מבלי לעבור תהליך אישור מסודר.

הנגשת טכנולוגיה בענן, לצד מודלים כמו SaaS ו-BYOD, העצימו את העובדים והצוותים בארגון והביאו לתחושת עצמאות טכנולוגית. קלות הרישום, העלות הנמוכה ולעיתים אף השימוש החינמי, מעודדים הטמעת פתרונות כאלה, גם במחיר של התעלמות מהיבטי ניהול סיכונים ואבטחת סייבר. כתוצאה מכך, מוקמים "איים טכנולוגיים" נפרדים העוקפים את מערך ה-IT ומקשים על שמירה על מדיניות גלובלית אחידה.

בנוסף, קיים לעיתים חוסר מודעות מצד העובדים לחשיבות של אבטחת עסקים ולסיכונים הרבים שטומנת בחובה עבודה עם מערכות לא מוסדרות. עובדים עשויים להוריד אפליקציות או להתחבר לשירותים חיצוניים ברשת התאגידית מבלי להבין את ההשלכות האפשריות – כגון פרצות לאבטחת מידע, חשיפת מערכות לרוגלות, או העברת נתונים לרשתות לא מאובטחות.

נוסף על כך, תרבות העבודה ההיברידית, שהתפתחה רבות בשנים האחרונות, תרמה אף היא ליצירת תשתית נוחה להפצת IT צל. עבודה מהבית מלווה לעיתים בגישה למכשירים או תשתיות פרטיות, שאינן נתונות לפיקוח ישיר של ה-IT הארגוני. כך נעשה שימוש במכשירים ובאפליקציות שלא נבדקו מראש, ולעיתים אף ללא הצפנות מקובלות או שמירה על מדיניות גישה נאותה.

גם תהליכי טרנספורמציה דיגיטלית מואצים עלולים לגרור הופעת IT צל. כאשר הנהלות מאיצות חדשנות טכנולוגית מבלי לעדכן את התשתיות או לחנך את העובדים כיצד לפעול נכון, נוצרות הזדמנויות לשימוש עצמאי בכלים לא מורשים. לעיתים קרובות מופעלות קבוצות חדשנות או צוותים ייעודיים ללא מעורבות ישירה של מחלקת ה-IT, מה שמעודד שימוש בתוכנות חיצוניות לצורכי ניסוי ולהאצת ביצועים.

במילים אחרות, IT צל אינו תוצר של רשלנות בלבד, אלא של פערים בין צורכי השטח לבין מדיניות ה-IT המסורתית. פתרונות שמתקבלים "מלמטה למעלה" מתוך יוזמה עצמאית של עובדים, עשויים להיראות כיעילים ומותאמים לצורך — אך בפועל הם מערערים את הריבונות של מחלקת IT, ותחת משבר או תקלה חמורה, הם חושפים את הארגון לסיכונים משמעותיים במיוחד בתחום של אבטחת סייבר ולפגיעה בכלכלת הפעולה השוטפת של המערכת.

סיכונים אבטחתיים ביישום IT צל

יישום לא מבוקר של פתרונות טכנולוגיים במסגרת IT צל יוצר סיכונים אבטחתיים משמעותיים שמשפיעים על עמידות הארגון בפני איומים דיגיטליים. בראש ובראשונה, כאשר תשתיות לא פורמליות אינן מתוחזקות באופן שיטתי על ידי צוותי אבטחת מידע, הן עלולות להפוך ליעד נוח עבור תוקפים. שירותים חיצוניים או אפליקציות שיוזנו ללא בקרת IT אינם עוברים בדיקות חדירה, אין עליהם נהלי גיבוי, ולעיתים אף מקבלים הרשאות גישה רחבות מדי למידע רגיש של הארגון.

כשלי אבטחה אלה יוצרים קרקע פורייה לדליפות מידע, בין אם מדובר במידע אישי של לקוחות או בנתונים אסטרטגיים שיכולים לפגוע בתחרותיות של הארגון. מעבר לכך, תאימות לסטנדרטים של אבטחת סייבר נפגעת באופן מהותי כאשר לא נעשה פיקוח מוסדר — תעבורה לא מוצפנת, אחסון לא מאובטח או ניהול סיסמאות לקוי הם רק חלק מהתרחישים האפשריים במערכות IT צל.

היעדר שליטה מרכזית בכל הנוגע לגיבויים, עדכוני אבטחה או ניטור שימושים מחשידיים, מגדיל את הסיכון לחדירה של תוכנות כופר או נוזקות מתקדמות אחרות. במקרה כזה, קשה עוד יותר לאתר את מקור החדירה או לצמצם את נזקיה במהירות, במיוחד אם הכלים בהם נעשה שימוש פועלים מחוץ למערכת ההתרעות של המערכת הארגונית.

בעיה בולטת נוספת נוגעת לאפשרות של גישה בלתי מורשית לנתונים באמצעות פרופילים פרטיים. עובדים המשתמשים בחשבונות אישיים לצורך כניסה לאפליקציות מקצועיות, שומרים לעיתים מידע ארגוני בעננים פרטיים כמו Drive או Dropbox. הדבר מהווה הפרה ישירה של עקרונות אבטחת עסקים וניהול סיכונים, כיוון שהוא שולל מהארגון את היכולת לפקח, למחוק או לנטר מידע במקרה של עזיבת עובד או מתקפת סייבר.

זיהוי וניהול הרשאות הן סוגיה קריטית נוספת במסגרת הסיכונים של IT צל. כשנכסים דיגיטליים מנוהלים מחוץ למערכת הארגונית, מתרחשת חריגה ממדיניות least privilege, בפיה יש להעניק למשתמש רק את מינימום ההרשאות הנדרש. תוכנות שנרכשו על ידי צוותים עצמאיים עלולות להעניק גישה למידע רגיש לעובדים שאין להם הרשאה לכך, ובמקרי קצה — גם לקבלני משנה או גורמים חיצוניים.

לא פחות חשוב, השימוש הנרחב בפתרונות חיצוניים שאינם מוכרים למחלקת IT פוגע ביכולת להגיב לאירועים בזמן אמת, לבקר תעבורת מידע באופן תקין ולבצע גילוי אנומליות. במצב כזה, גם אם הארגון מחזיק בצוות סייבר מתקדם וכלים לניטור, ייתכנו "אזורים מתים" שלא מתועדים או שמנותקים מתשתית ההגנה המקיפה.

לסיכום החלק הזה, אבטחת סייבר בארגונים תלויה בתיאום מוחלט בין המשתמשים למערכות הפיקוח והבקרה. כאשר תהליך הטמעת טכנולוגיות מתבצע ללא תקשורת עם מחלקת ה-IT, נוצרת שרשרת חוליות חלשות שעשויה להכתיב את פגיעות מערך המידע כולו. לכן, זיהוי והפחתת סיכונים ביישום IT צל הם חלק בלתי נפרד מכל מדיניות מודרנית של ניהול סיכונים ועמידה בתקני אבטחת עסקים.

השלכות משפטיות ורגולטוריות

היקף ההשלכות המשפטיות והרגולטוריות של שימוש בפתרונות IT צל בארגון רחב ומורכב. אחת הסוגיות המרכזיות היא השאלה האם פעילות הנעשית במסגרת IT צל עומדת בדרישות החוק והרגולציה הקשורות להגנה על מידע, גישה למידע רגיש, ושמירה על פרטיות המשתמשים. כאשר עובדים משתמשים בשירותים חיצוניים לא מאושרים להעברת מידע פנים-ארגוני או אישי, ללא בקרה או תיעוד, מתעוררת שאלת האחריות המשפטית במקרה של דליפת מידע או חדירה חיצונית.

בחוקים כמו ה-GDPR באירופה או חוק הגנת הפרטיות בישראל, קיימת דרישה ברורה למעקב, שליטה והצפנת מידע אישי של לקוחות ועובדים. שירותי IT צל, המופעלים מחוץ לשליטת מערך ה-IT הארגוני, עלולים להפר את עקרונות בסיס אלו ללא כוונה תחילה — מה שעלול להוביל לחשיפה לתביעות אזרחיות, קנסות רגולטוריים ואף השעיה של פעילות בשווקים מסוימים. במקרה בו ארגון אינו מסוגל לספק תיעוד מלא של השימושים במידע, או להפעיל נהלי שליטה בעת אירוע אבטחה, ייתכן שהוא לא יעמוד בדרישות הרגולציה.

בנוסף, ארגונים המנהלים מידע בעננים ציבוריים או אפליקציות שאינן נתונות לאבטחת ה-IT הארגוני, עלולים להפר מדיניות חוזית מול לקוחות ושותפים עסקיים. חוזים אלו לרוב כוללים תנאי SLA מחמירים לצד התחייבות לעמידה בתקני ניהול סיכונים ואבטחת סייבר. אם מתגלה כי מידע עסקי רגיש נשמר או הועבר באמצעים לא מאושרים – קיימת אפשרות לפתר חוזים, תביעות פיצויים או פגיעה באמון המקצועי של הארגון.

יתרה מכך, בהיבטי רגולציה פנים-מדינתיים ובינלאומיים, IT צל יוצר סיכון משמעותי לאי-עמידה בתקנים תעשייתיים מחייבים, כגון ISO/IEC 27001 או SOC 2. תקנים אלו מחייבים רשומות, מדיניות, בקרה ותחזוקה שוטפת של מערכת המידע. כאשר המידע זורם דרך אפליקציות או שירותים שאינם נבחנים ומבוקרים ברמה זו, קשה להבטיח שהארגון עומד בכל הדרישות של התקן, בעיקר כאשר מדובר על סקטורים רגישים כגון שירותי בריאות, פיננסים, ביטוח או הגנה לאומית.

סוגיות משפטיות נוספות עולות כאשר מתרחשת תקלה או אירוע סייבר המוביל לחשיפה של מידע. מי האחראי לתקרית כאשר השירות בו השתמשו העובדים לא אושר פורמלית? האם ניתן להטיל אחריות על מחלקת ה-IT גם כאשר היא לא הייתה מודעת לשירותים שהופעלו? שאלות אלו חורגות מעניין טכנולוגי גרידא, ומובילות לדיונים משפטיים מורכבים בין בעלי תפקידים בארגון, יועצים משפטיים וספקים חיצוניים.

לבסוף, יש לציין שגם המוניטין המשפטי והעסקי של הארגון נפגע כאשר מתברר שהוא אינו פועל בהתאם למדיניות אבטחת מידע מחמירה. לקוחות משקיעים ובעלי עניין בוחנים לא רק את השירות או המוצר, אלא גם את תשתית האבטחת עסקים עליו הוא נשען. IT צל, אם אינו מנוהל כראוי, משדר מסר של חוסר פיקוח פנימי, העלול להשפיע על אסטרטגיית ההשקעות בגוף ואף לחשוף אותו לבקרות רגולטוריות מוגברות מצד המדינה.

מעוניינים לדעת איך להתמודד עם ניהול סיכוני IT בעסק שלכם? השאירו פרטים ונחזור אליכם!

השפעות על עלויות ויעילות תפעולית

השפעתה של תופעת IT צל אינה מתמצה באספקטים אבטחתיים או משפטיים בלבד; היא נוגעת באופן עמוק גם לעלויות התפעוליות וליעילות הכוללת של הארגון. מערכות וכלים טכנולוגיים שאינם מנוהלים תחת קונסולידציה של מחלקת ה-IT יוצרים מבנה ארגוני מבוזר, שמתבטא בעלויות נסתרות ולעיתים מיותרות. עובדים וצוותים עשויים לרכוש או להשתמש בכלים מקבילים שנותנים מענה לצרכים זהים, מבלי להבין שהארגון כבר מושלם ברישיון טכנולוגי דומה תחת ניהול מרכזי. כפילויות אלה מובילות להוצאה תקציבית מנופחת, שאינה תורמת בהכרח לאפקטיביות העסקית.

מעבר לכפילויות, ישנה גם בעיה של ניצול לא יעיל של משאבים. כאשר לא מתבצעת אינטגרציה בין מערכות – תהליך מרכזי באופטימיזציה של מערכי אבטחת עסקים – נוצר מצב בו זרימות המידע אינן חוצות את הארגון באופן על-מחלקתי, מה שמוביל לתהליכי עבודה מיותרים, החלטות על בסיס מידע חלקי או לא מעודכן, ועיכובים בשיתוף מידע קריטי. התוצאה היא ירידה סיסטמטית ביעילות הארגונית ואף האטה ביחידות עסקיות שמבקשות להגביר ביצועים.

נוסף על כך, כאשר אין בקרה רשמית על הכלים הטכנולוגיים בהם נעשה שימוש ברמות השונות של הארגון, עולה גם עלות התחזוקה. שירותים ותשתיות שפותחו או נרכשו מבלי שמחלקת ה-IT מכירה או תומכת בהם, אינם נהנים מתמיכה טכנית מסודרת, עדכונים שוטפים או שילוב במערך ההדרכה וה-onboarding הארגוני. במצב כזה, כל תקלת תוכנה או בעיית תאימות – אפילו פשוטה מבחינה טכנית – עלולה להוביל להשבתה ממושכת או להיעזרות בגורמים חיצוניים בתשלום נוסף. ניהול סיכונים לקוי במקרה זה מגביר את החשיפה לאירועי השבתה מיותרים הפוגעים בפרודוקטיביות.

יתרה מכך, שימוש בלתי מותאם במערכות IT חיצוניות עלול להטות את מאזן התקצוב הארגוני, שכן מנהלי תקציב אינם יכולים לחזות מראש את כלל ההוצאות על שירותים ענניים או אפליקציות תומכות. חלק מהעלויות נרשמות כהוצאות צוותיות או פרויקטליות באופן לא מרוכז, מה שמקשה על ניתוח כולל של החזר השקעה (ROI) בתחום ה-IT ויוצר אתגרים בחיזוי תקציבי לאורך זמן. בהיעדר שקיפות מלאה, הנהלת החברה עשויה לקבל החלטות מושתתות על נתונים חלקיים בלבד בנוגע לאפקטיביות של השקעות טכנולוגיות.

במקרים חמורים יותר, במיוחד אצל ארגונים גדולים המנהלים תשתיות מרובות אתרים או בעלי מספר מערכות תפעול מגביל, IT צל עלול להוביל לכך שנוצרות סביבת תוכנה מקבילות שאינן מדברות זו עם זו. מצב זה מאט את תהליכי האוטומציה, תומך בפרקטיקות עבודה ידניות, ויוצר תלות באנשים מסוימים שמכירים את מערכות הצל היטב – תופעה הפוגעת בניהול הידע ובחוסן הארגוני, בייחוד בעת עזיבת עובדים או שינויים ארגוניים.

מן ההיבט של אבטחת סייבר, העלויות אינן בהכרח ישירות – אך הן מתבטאות בלוגיסטיקת תפעול מורכבת הנדרשת כדי לצמצם נזקים. לדוגמה, במקרים של חשיפת מידע ממערכות לא מוכרות, הארגון עשוי להזדקק לצוותי תגובה מתוגברים, חקירה משפטית, תשלום לפתרונות התאוששות מתקדמים ולשירותי יחסי ציבור לצמצום פגיעה תדמיתית. כל אלה כרוכים בעלויות משמעותיות, ולעיתים רבות עולים פי כמה מהחיסכון המקורי שהניע את המשתמשים לפנות מראש לפתרונות IT חיצוניים.

בסופו של דבר, יש להבין כי IT צל פוגע באחד היתרונות המרכזיים של מערכות IT מאורגנות – יצירת סינרגיה וייעול באמצעות כלים אחידים ותכנון כוללני. ארגון אשר מעוניין למקסם את יתרונות הדיגיטליזציה המודרנית, חייב להבטיח שמערכות המידע שלו פועלות בתזמור הרמוני, תחת מדיניות ניהול סיכונים ובשליטת מנגנוני אבטחת עסקים המספקים מענה למקרי קצה, אופטימיזציה של עלויות ושיפור מתמיד ביעילות התפעולית.

דוגמאות אמיתיות ותובנות מהשטח

אחת הדוגמאות הבולטות שממחישה את האתגרים של IT צל בארגון, היא מקרה של חברת שיווק דיגיטלי מבוססת בישראל שביצעה קמפיינים עבור לקוחות במערכת CRM חיצונית, אליה צוותי השיווק התחברו באמצעות חשבונות פרטיים. מאחר שמדובר היה בשירות SaaS שזמין בגרסה חינמית, אף אחד מהצוותים לא דיווח עליו למחלקת ה-IT. רק לאחר שנדבקו מספר תחנות עבודה בתכנת כופר, שהתפשטה דרך הקבצים ששוגרו דרך המערכת החיצונית, התגלתה הפעילות המפוצלת. מעבר לנזק התפעולי, החברה חוותה ירידה באמון מצד לקוחות שהמידע שלהם נחשף, נזק תדמיתי משמעותי והוצאה בלתי צפויה עבור שירותי שיקום מערכות ויחסי ציבור. האירוע גרם לחברה להחיל מדיניות חדשה של זיהוי מוקדם של תשתיות לא פורמליות ולביצוע מיפוי אקטיבי כחלק מגישת ניהול סיכונים.

באירוע אחר, מוסד אקדמי גדול באירופה גילה שמרצים וסטודנטים העלו מסמכים ומידע רגיש לרשתות שיתוף קבצים כדי לנהל קורסים מקוונים בתקופת הקורונה. השירותים לא עמדו בתקני הגנת הפרטיות הקיימים, ובמהלך ביקורת רגולטורית התגלו חריגות מדיניות חמורות. חוסר השליטה נבע מעובדה שהשירותים הופעלו ביוזמה מקומית מבלי להיוועץ עם מחלקת מערכות מידע. כתוצאה מכך, נדרש המוסד לבצע התאמה דחופה לדרישות רגולטוריות, ואף להשעות זמנית שימוש בכמה פלטפורמות, מה שהוביל להאטת הלמידה וצורך בבניית פלטפורמה אקדמית חלופית תוך זמן קצר. המקרה חידד את הפער בין מציאות השטח לדוקטרינת אבטחת סייבר בארגון ציבורי.

גם בתחום הפיננסים אירעו מקרים שבהם צוותי עבודה בחרו להשתמש בכלי BI חיצוניים שאינם באו לידי ביטוי במערך הרישוי הארגוני, מתוך רצון לזריזות ניתוחי נתונים. במקרה אחד, מידע שצורף אוטומטית לשרתי צד שלישי שימש בהמשך חלק מגניבת זהות אצל אחד מבכירי החברה – כאשר השרשרת נחשפה, התברר שסקר המצאי כלל לא כלל את הכלי דרכו דלף המידע. בעקבות כך נדרש הארגון להפעיל חקירה מקיפה, לעדכן את מדיניות אבטחת עסקים ולמפות את כלל השימושים בטכנולוגיות צד שלישי.

מהתבוננות במגוון המקרים הללו עולה תובנה משמעותית – IT צל אינו תופעה מקרית, אלא תוצאה ישירה של פערים בנגישות טכנולוגית, בתהליכי הטמעה, או בהנגשת פתרונות מאושרים לצוותים שונים בארגון. לעיתים קרובות הפער הזה מתחיל מיוזמה לשיפור התפוקה או להתייעלות, מבלי לקחת בחשבון השלכות על ניהול סיכונים. בכך נוצרת בקרת סייבר חלקית בלבד, שאינה מסוגלת למנוע או להתמודד עם תרחישים של שימוש לרעה, דליפות או חוסר תאימות.

לקחי השדה מלמדים גם על חשיבות הנגשת מידע, הדרכות והגברת מודעות בקרב העובדים. במקרים בהם הושקעו משאבים בהובלת תרבות ארגונית של שיתוף פעולה בין מחלקות לבין צוותי IT, נוצרו מנגנונים יעילים לדיווח מראש על צרכים טכנולוגיים. כך למשל, בחברת תרופות בינלאומית הוקם "פטנטון טכנולוגי" – מסלול מאובטח שבו כל עובד יכול להציע כלי טכנולוגי לשימוש, והמערכת בוחנת שילובו בלי לחסום יזמות טכנולוגית. התוצאה: מצד אחד צמצום של תחום IT צל, ומהצד השני, העצמת חדשנות דרך מסגרת מבוקרת תואמת מדיניות.

בסיכומם של דברים, הסיפורים מהשטח מדגימים כי אתגרי הצל נוגעים כמעט בכל תעשייה – מאקדמיה, שיווק ופיננסים ועד שירותים ציבוריים. פתרון של ממש מחייב שיתוף פעולה חוצה ארגון, מינוף מנגנוני ביקורת ובניית אמון הדדי, כך שכל יוזמה תיעשה לא כבעיה לארגון אלא כהזדמנות לחדש תחת כללי אבטחת סייבר מסודרים. הבנה עמוקה זו נדרשת לקידום תרבות דיגיטלית שמיישבת בין צרכי גמישות עסקית לבין אחריות מערכתית מקיפה.

אסטרטגיות לניטור ומניעת IT צל

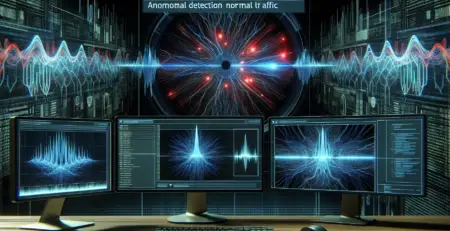

יישום אפקטיבי של אסטרטגיות לניטור ומניעת IT צל מתחיל בזיהוי הפערים בארגון ובבחירת כלים פרואקטיביים שמאפשרים בקרה רציפה. השלב הראשון והמהותי הוא מיפוי של כלל התשתיות, השירותים והאפליקציות בהם נעשה שימוש בפועל על ידי הצוותים השונים. תהליך זה מתבצע באמצעות מערכות גילוי אוטומטיות שיכולות לאתר תעבורה בלתי מוכרת או שירותים חיצוניים שאינם חלק מתשתית ה-IT הרשמית. גילוי מוקדם של תשתיות IT צל מאפשר לארגון לנקוט צעדים מהירים למזעור סיכונים ולשיפור רמת האבטחת סייבר.

לאחר המיפוי, חשוב ליישם פלטפורמות לניהול גישה והרשאות (IAM) שיכולות להגביל ולנטר את אופן השימוש בשירותים טכנולוגיים ברחבי הארגון. מערכות אלו מסייעות ליישם מדיניות least privilege ולמנוע גישה לא מורשית למידע רגיש. חיזוק מנגנוני הזדהות רב-שלבית (MFA) בכל פלטפורמה ארגונית מהווה רכיב משלים לבקרת זהויות ומצמצם סיכוני חדירה הנובעים משימוש במערכות חיצוניות לא מבוקרות.

במקביל, יש לעודד תרבות של תקשורת פתוחה עם מחלקת ה-IT לגבי צרכים טכנולוגיים של צוותים ושימושים חלופיים בשירותים. יש לבנות מנגנונים מאורגנים לדיווח על צורך בטכנולוגיה חדשה או בקשת אישור לשירות חיצוני, כך שהמחלקה הממונה תוכל לבצע הערכת ניהול סיכונים לפני שהשירות מיושם בפועל. גישה זו מונעת מהעובדים לחפש פתרונות עצמאיים ומעודדת סביבת עבודה אחראית המחזקת את אבטחת עסקים.

יישום מדיניות ברורה ורשמית בנוגע לטכנולוגיות מאושרות ושימוש בכלים צד-שלישי מהווה נדבך קריטי נוסף. הארגון צריך לפרסם רשימת שירותים מותרים, להנחות על דרך תקינה לשילוב מערכות חדשות, ולאכוף תקנות באופן עקבי. קיומה של מדיניות ברורה משפרת את רמת אבטחת סייבר ויוצרת סטנדרט התנהלות המשותף לכלל העובדים בארגון.

עוד רכיב מרכזי הוא הדרכת העובדים בכל הרמות הארגוניות לגבי הסיכונים הגלומים ב-IT צל. תוכניות הסברה ייעודיות, סדנאות ותרחישי הדמיה מעשיים תורמים להגברת המודעות לחשיבות של שמירה על נהלים, אבטחת מידע ושיתוף פעולה עם צוותי IT. עובדים שמבינים את הקישור הישיר בין פעולותיהם לבין פגיעות מערכתית, צפויים לגייס את עצמם לשמירה על מדיניות אבטחת עסקים בארגון.

נוסף על כלים טכנולוגיים וניהול מדיניות, שילוב של מערכת SIEM (Security Information and Event Management) מתקדם – שמאתר חריגות בזמן אמת ומנתח תעבורת מידע מקצה-לקצה – מספק שכבת מגן חיונית למניעת פעילות בלתי מתועדת. מערכות אלו ממפות אירועים חשודים, חוסמות נקודות תורפה ומתעדפות ניתוח אנומליות, גם כאשר אלה נובעות ממערכות שמחוץ למארג הרשמי של ה-IT.

ולבסוף, יש להפעיל בקרה תקופתית מבוססת תחזיות סיכונים: סקירות רבעוניות של מערכות בארגון, בחינת שינויים בטכנולוגיות פופולריות והצלבות מידע בין תחומי שימוש שונים, מאפשרות להבין מגמות חדשות, לאכוף מדיניות קיימת ולבצע תיקונים נדרשים במערך הפיקוח. תהליכים אלו מהווים חלק בלתי נפרד מכל תוכנית מקיפה של ניהול סיכונים מודרני.

ככל שמובאת גישה מקיפה, המשלבת תוכנה, מדיניות, הדרכה ובקרה אנושית, כך תופעת IT צל תצטמצם בעקביות, והארגון ירוויח לא רק ברמה האבטחתית, אלא גם בשקיפות, אמון וכשירות מערכתית כוללת. זהו יעד מרכזי עבור כל ארגון השואף לביסוס תשתית איתנה של אבטחת סייבר בעולם המשתנה בקצב מהיר.

מדיניות ארגונית לחיזוק בקרת ה-IT

כדי להתמודד באופן אפקטיבי עם תופעת IT צל, נדרש לאמץ מדיניות ארגונית מקיפה אשר תשלוט באופן ברור בתהליכי שימוש, הטמעה ומעקב אחר טכנולוגיות מידע. מדיניות זו צריכה להיבנות בשיתוף פעולה בין הנהלה בכירה, מחלקת ה-IT וגופי אבטחת מידע, מתוך הבנה כי IT צל אינו רק איום טכנולוגי אלא גם אתגר ניהולי ותפעולי רחב היקף. חולייה מרכזית במדיניות כזו היא מיסוד תהליך אישור פורמלי לשימוש בשירותי ענן, אפליקציות ופתרונות טכנולוגיים צד-שלישי, אשר מתבצע במסגרת מבקרת של מחלקת IT תוך בחינת ניהול סיכונים ואימות רמות אבטחת סייבר.

בניית מדיניות אפקטיבית דורשת קביעת סטנדרטים ארגוניים אחידים למערכות מאושרות, קווים מנחים לשימוש בטכנולוגיות חדשות והגדרה מדויקת של גבולות השימוש באמצעים אישיים, לרבות התקני BYOD. בתוספת לכך, יש להחיל תשתית תקשורת מסודרת בין העובדים למחלקת ה-IT, המאפשרת לעובדים לבקש פתרונות טכנולוגיים מבלי צורך לעקוף את ערוצי הפיקוח. תהליך זה אמור לכלול ממשקי גישה פשוטים, פורטלים פנימיים למילוי בקשות והחזרה מהירה של מענה. כך ניתן להפחית את הדחף לפנייה לאמצעים חיצוניים באופן עצמאי.

רכיב מהותי במדיניות הארגונית הוא חינוך והסברה בנושא אבטחת עסקים וחשיפת הסכנות הכרוכות בפעילות טכנולוגית לא מבוקרת. מיקוד בהכשרה תקופתית, סימולציות תגובה וניהול ידע פנימי הם כלים שמחזקים את מעורבות העובדים במסגרת מדיניות ההגנה. יתרה מכך, יש להעצים את תחושת האחריות האישית של כל משתמש, על ידי שילוב חתימה על מגילת שימוש בטכנולוגיה כחלק מתהליך ה-Onboarding, והבהרת המשמעויות המשפטיות והתפעוליות לכל חריגה ממדיניות זו.

במקביל, יש לשלב במערך המדיניות מנגנוני אכיפה מדורגים – שימוש במערכות ניטור פעילות וטכנולוגיות DLP (Data Loss Prevention), הגדרה של טריגרים אוטומטיים לזיהוי שימושים לא מורשים, והפעלה של בקרות מנהל באופן יזום. גישה זו מאזנת בין הקשחה ניהולית לשימור גמישות תפעולית, ומאפשרת לאתר מגמות של שימוש חריג בפתרונות IT טרם הופעת סיכונים ממשיים. בכך ניתן גם לזהות פרצות בנהלים הקיימים ולשפר את מדיניות ה-IT בהתאם.

בנוסף, מומלץ לשלב חוזים פנים-ארגוניים בין מחלקת ה-IT ליחידות העסקיות, בהם מובהרת הסמכות וחלוקת האחריות ביחס לשימוש בטכנולוגיה. במקרים בהם יחידה עסקית נאבקת במהירות של תגובה מצד מחלקת ה-IT, ניתן להסדיר SLA פנימי המחייב תגובה בפרקי זמן מוסכמים, על מנת לצמצם את הנטייה להקים מערכות IT צל מתוך תסכול או לחץ זמנים. גישה זו מחזקת את מעמד מחלקות הטכנולוגיה כשותף אסטרטגי ולא כגורם מעכב.

אלמנט ניהולי נוסף שניתן לשלב במדיניות הוא מיפוי וניהול נכסים דיגיטליים כנוהל חובה, כולל 'דו"ח מערכות שימושיות' רבעוני שבו כל יחידה בארגון מפרטת את כלל האפליקציות, התוספים והשירותים בהם היא עושה שימוש. דו"ח כזה עובר בחינה על ידי מחלקת ניהול סיכונים, אשר בודקת את התאמתם לכללי אבטחת סייבר של הארגון, ובמידת הצורך מקבעת הנחיות המשך או עיסוי תהליך תקינה של המערכת בשימוש.

בסופו של דבר, מדיניות מוצקה היא לא תיעוד פורמלי בלבד, אלא תרבות עבודה. יש לעודד מנהלים בדרגים שונים לפעול כ"שגרירי הפיקוח", לזהות תופעות של פעילות טכנולוגית לא מוכרת, ולייצר ערוצי פנייה נגישים למחלקת ה-IT במקרים של התלבטות או חיפוש פתרון חלופי. מחלקות משאבי אנוש, משפטיים ותפעול הן חלק מהותי מהמארג שיכול להעצים את הבקרה על פעילות טכנולוגיות בצל ולשלב זאת במערך אבטחת עסקים וביציבות מערכתית כוללת.

Comments (16)

תודה על הפוסט המעמיק! באמת חשוב להכיר את הסיכונים של IT צל ולפעול בצורה יזומה כדי להבטיח אבטחת מידע ושמירה על תאימות. מודעות וניהול נכון של הנושא יכולים לחסוך לארגון בעיות משמעותיות בעתיד.

פוסט חשוב ומעמיק שמאיר נקודה קריטית בעולם הטכנולוגיה של היום. ההתמודדות עם IT צל היא אתגר משמעותי, והמודעות אליו היא הצעד הראשון בדרך לפתרון חכם ובטוח. תודה על השיתוף!

פוסט מעניין ומעמיק שמאיר נקודה קריטית בעולם הטכנולוגיה של היום. התמודדות נכונה עם IT צל היא חיונית לשמירה על אבטחת המידע והיעילות התפעולית בארגון, במיוחד בעידן הדינמי שבו אנו חיים. תודה ששיתפת!

מאמר חשוב ומעמיק שמאיר על תופעה קריטית בעידן הדיגיטלי שלנו. ההסבר על הסיכונים והאתגרים שמביא איתו IT צל הוא קריטי להבנת הצורך בגישה מאוזנת בין חדשנות לאבטחה. תודה על התובנות המעשיות וההמלצות להתמודדות נכונה!

פוסט חשוב ומעמיק שמאיר נקודה קריטית בארגונים של היום. ההבנה של סיכוני ה-IT צל והצורך בגישה מאוזנת בין חדשנות לבקרה מקצועית הם מפתח להשגת אבטחה ויעילות לאורך זמן. תודה על התובנות המעשיות!

הפוסט מעלה נקודה חשובה ומדויקת לגבי האתגרים שבשימוש ב-IT צל. ההבנה שהיוזמות הטכנולוגיות העצמאיות עלולות לסכן את הארגון מבחינת אבטחת מידע ורגולציה היא קריטית, במיוחד בעידן הדינמי שבו אנו חיים. ניהול נכון של התופעה הזאת יכול להביא לשיפור משמעותי ביעילות ובביטחון התפעולי. תודה ששיתפת!

פוסט מעמיק ומאיר עיניים שמדגיש בצורה ברורה את האתגרים הגדולים שטמונים ב-IT הצל. חשוב מאוד להעלות את המודעות לסיכונים הללו ולמצוא דרכים יצירתיות ויעילות לשלב בין חדשנות טכנולוגית לבין שמירה על ביטחון ותקינה בארגון. תודה על השיתוף!

מאוד חשוב להעלות מודעות לסכנות ש-IT צל מביא איתו, במיוחד בעידן הדיגיטלי המהיר שבו אנו חיים. ההבנה שיש למצוא פתרונות מאוזנים בין חדשנות טכנולוגית לבין שמירה על אבטחת המידע היא קריטית להצלחת הארגון. תודה על ההסבר המקיף והמעשיר!

פוסט מצוין שמאיר בצורה ברורה את הסכנות הטמונות ב-IT צל ואת הצורך בגישה מאוזנת ונכונה להתמודדות איתן. חשוב מאוד להעלות את המודעות לנושא ולחזק את הקשר בין מחלקות ה-IT לשאר הארגון כדי להבטיח עבודה בטוחה ויעילה.

פוסט חשוב ומעמיק שמאיר נקודה קריטית בעידן הדיגיטלי שלנו. ההתמודדות עם IT צל היא אתגר מורכב, וחשוב מאוד להעלות מודעות ולפתח אסטרטגיות משולבות לשמירה על אבטחת המידע והעמידה ברגולציות. תודה על השיתוף!

מאוד מעניין ונכון. זיהוי ההתפתחויות והסיכונים שמגיעים עם IT צל הוא צעד חשוב לניהול נכון ובטוח של טכנולוגיה בארגון. מודעות וגישה פרואקטיבית יכולים להציל לא מעט כסף ומשאבים בעתיד.

פוסט מאוד חשוב ומדויק! אכן, התופעה של IT צל מציבה אתגרים משמעותיים לארגונים, והמודעות אליהם היא הצעד הראשון בדרך לפתרון נכון ומקצועי. ניהול נכון של התהליכים ושילוב בין החדשנות לציות למדיניות יכולים להבטיח אבטחה ויעילות תפעולית, תוך שמירה על תקנות ורגולציות. תודה ששיתפת!

הפוסט מעלה נקודה חשובה ומדויקת מאוד לגבי הסיכונים הטמונים ב-IT צל. ההתמודדות עם התופעה דורשת מודעות גבוהה ושילוב של מדיניות ברורה לצד חינוך מתמשך לעובדים. רק כך נוכל לשמור על האבטחה והיעילות בארגון. תודה על התובנות המעמיקות!

תודה על התובנות החשובות שהעלית! אכן, IT צל הוא נושא משמעותי שמצריך מודעות ופתרונות יצירתיים כדי לשמור על איזון בין חדשנות טכנולוגית לבין אבטחת המידע והציות לרגולציות. חשוב להמשיך לקדם שיח ולפתח כלים שיסייעו לזהות ולנהל את הסיכונים בצורה אפקטיבית.

פוסט מצוין שמאיר נקודה קריטית בעולם הטכנולוגיה המודרני. חשוב להכיר בכך ש-IT צל יכול להוות סכנה משמעותית, והמודעות לדרכי ההתמודדות איתו היא מפתח לשמירה על אבטחת הארגון ויעילותו. תודה על התובנות המעמיקות!

תודה על ההסבר המעמיק! חשוב מאוד להכיר את הסיכונים ש-IT צל מביא איתו ולהבין כיצד ניתן להתמודד איתם בצורה חכמה כדי לשמור על אבטחת המידע והיעילות התפעולית בארגון. נושא קריטי בעידן הדיגיטלי של היום.